Gestion des risques commerciaux et a l'exportation

Aucune entreprise, grande, petite ou moyenne, n’est à l’abri des défaillances techniques, cyberattaques ou brèches de sécurité. Et ces problèmes sont lourds de conséquences et coûtent cher.

Veiller à sa sécurité – le cyberrisque

Dans ce chapitre

- 5.1 Cyberrisque - ce qu'il faut savoir

- 5.2 Pourquoi se préparer au cyberrisque?

- 5.3 Cyberrisque 101 : comment survient une attaque?

- 5.4 Cyberrisque et protection des données

- 5.5 Être le plus malin... ou se faire avoir

- 5.6 Conseil D'expert : le coût de la cybersécurité

- 5.7 La cybersécurité en six étapes

- 5.8 Questions sur le cyberrisque que chaque entreprise devrait se poser

- 5.9 Ressources sur le cyberrisque

Aucune entreprise, grande, petite ou moyenne, n’est à l’abri du cyberrisque (pensons aux défaillances techniques, aux cyberattaques ou aux brèches de sécurité). Qui plus est, les coûts et les conséquences d’un cyberproblème sont considérables. Selon la Cost of Data Breach Study réalisée en 2017 par Ponemon, une fuite de données aux États-Unis engendre des coûts moyens de 3,62 M$. Pour chaque dossier perdu ou volé contenant des informations confidentielles, on parle de 141 USD. Quelle que soit la taille de votre entreprise, le total peut grimper rapidement.

Prenons l’exemple de la violation des données d’Equifax en 2017, considérée comme le plus grave événement du genre de l’histoire. Ce sont les données de 247 millions de personnes qui ont été compromises, ce qui a coûté 439 M$ à l’entreprise, dont seulement 125 M$ étaient couverts par les assurances.

Qu’est-ce que le cyberrisque?

Le cyberrisque, ou risque technologique, est un risque de perte financière, d’interruption des activités ou d’atteinte à votre entreprise résultant d’une défaillance ou d’une attaque informatique. Ce pourrait être :

- une brèche de sécurité intentionnelle;

- accidental or unintentional breaches

- des menaces informatiques dues à la faiblesse d’un système ou à une défaillance technologique.

Le meilleur moyen de gérer le cyberrisque est de s’y préparer – et d’avoir une stratégie de réponse aux attaques, brèches ou défaillances. Votre plan devrait inclure des scénarios où le problème se répercute sur les partenaires de votre chaîne d’approvisionnement.

Comme notre dépendance à l’électronique et aux appareils augmente, la nécessité d’anticiper les risques qu’ils occasionnent et de s’y préparer augmente aussi, notamment sur les plans suivants :

- Internet des objets (IdO)

Il s’agit des appareils autonomes (comme des ordinateurs, des téléphones, des voitures, des systèmes de musique et même des électroménagers) qui se connectent à Internet et les uns aux autres, souvent à distance. Ces appareils peuvent être surveillés et contrôlés à partir d’un autre endroit. Selon la firme de recherche internationale International Data Corporation, il y en aura 200 milliards d’ici 2020. - Dépendance à la technologie numérique

Comme la technologie fait maintenant partie de tous les volets d’une entreprise, elle-même et ses chaînes d’approvisionnement mondiales se trouvent vulnérables à tout un spectre de risques. Du terminal mobile aux processus automatisés en passant par l’infonuagique et le contrôle de la sécurité, les défaillances technologiques sont parfois simplement frustrantes, parfois très graves. - Nature humaine

Les employés sont souvent les maillons faibles de la protection de votre entreprise. De fait, ils peuvent commettre des erreurs – parfois mineures, comme divulguer un mot de passe ou cliquer sur un lien dans un pourriel, et parfois majeures, comme communiquer ou divulguer des renseignements confidentiels. D’ailleurs, dans son rapport Global State of Information Security Survey 2018, PricewaterhouseCoopers (PwC) Canada indique que 63 % des dirigeants d’entreprises au pays considèrent leurs employés – anciens ou actuels – comme la source probable des brèches de sécurité informatique dont leur entreprise a été victime. - Législation

Au Canada comme à l’étranger, votre entreprise doit se conformer à des lois régissant la gestion et la protection des données. À défaut de recueillir, de protéger et de détruire les données de façon sécuritaire, une organisation s’expose à des coûts faramineux. Malgré tout, selon le Manuel sur les cyberrisques 2018 de MMC, plus de 7,1 milliards d’identités ont été compromises de 2010 à 2018.

Les attaques, perpétrées par des criminels ou des concurrents, suivent généralement l’un de quatre principaux modes opératoires. N’oubliez jamais que les attaquants emploient souvent des méthodes sophistiquées et cherchent presque toujours vos faiblesses. Dans de nombreux cas, il s’agit d’employés sans méfiance : pour toute entreprise, le risque vient surtout du facteur humain.

- Rançongiciel

Un rançongiciel utilise un virus informatique pour chiffrer les données d’une entreprise et les garder en otage. En règle générale, le virus attaque lorsqu’un utilisateur clique sur un lien ou une pièce jointe. Le rançongiciel empêche ensuite celui-ci d’accéder à ses fichiers, et l’entreprise, à défaut d’une bonne stratégie de sauvegarde, se retrouve à la merci des attaquants. Les motivations de ces derniers peuvent aller de la rançon en argent à la perturbation des activités de l’entreprise. - Hameçonnage

L’attaquant qui opte pour cette stratégie prétend être une entreprise ou une personne de confiance. Son but? Demander (et éventuellement recueillir) des informations comme des authentifiants, des mots de passe, des numéros de carte de crédit ou des informations sur un compte. Dans un cas comme celui-ci, l’accès aux fichiers, à la propriété intellectuelle, à l’argent ou à d’autres éléments est donné à l’attaquant lorsqu’une personne au sein de l’entreprise clique sur le lien d’un courriel. - Violation de la vie privée

Ici, l’attaquant ne veut qu’une chose : recueillir auprès de vous autant de données que possible. Il peut par exemple travailler pour un concurrent ou vouloir répandre l’information sur le Web profond. - Infiltration

Un concurrent ou des cybercriminels pourraient infiltrer votre entreprise au moyen d’un logiciel malveillant ou d’une autre technologie. Dans quel but? Obtenir tout ce qui a de la valeur ou pourrait vous porter préjudice (ou les deux). Dans ces cas, les individus peuvent recueillir des données, accéder à de précieux éléments de propriété intellectuelle ou à des secrets commerciaux, ou prendre le contrôle des systèmes d’éclairage ou d’autres appareils connectés.

La confidentialité des données est primordiale. C’est pourquoi il est important de l’intégrer dans votre plan de gestion des risques. Votre entreprise peut voir passer beaucoup d’information – numéros de cartes de crédit, adresses, renseignements médicaux ou autres données confidentielles – et vous être légalement responsable de les garder bien à l’abri.

Lois canadiennes

Aux termes de la nouvelle législation canadienne de 2018 sur les données personnelles, les entreprises devront signaler toute atteinte à la sécurité des données au Commissariat à la protection de la vie privée du Canada. La Loi sur la protection des renseignements personnels et les documents électroniques exige que les organisations du secteur privé informent toutes les personnes touchées par une brèche, faute de quoi elles s’exposent à des amendes pouvant aller jusqu’à 100 000 $.

La nouvelle loi indique comment et à qui les entreprises canadiennes doivent signaler les brèches de sécurité, de même que la procédure à suivre pour aviser les personnes dont les données ont été compromises. De plus, les entreprises et les organisations doivent faire tout ce qui est en leur pouvoir pour protéger les renseignements personnels des utilisateurs.

Les provinces du Canada ont elles aussi des lois sur la protection des données personnelles, notamment celles sur la santé.

Lois de l’Union européenne

Une nouvelle loi est en vigueur dans l’Union européenne depuis mai 2018, le Règlement général sur la protection des données (RGPD), auquel doivent se conformer toutes les entreprises, où que soit situé leur siège social.

Si votre entreprise utilise de quelque façon que ce soit des renseignements personnels de citoyens de l’Union européenne, la RGPD vous concerne.

Il s’agit en fait d’un ensemble de règles de protection des données personnelles qui exigent des entreprises et des organisations qu’elles fassent passer les droits des utilisateurs en premier. On compte au nombre des exigences de la RGPD :

- la communication, dans un langage clair, de votre identité et de la façon dont vous utiliserez les données personnelles;

- l’obtention du consentement clair et direct de chaque personne;

- la notification aux clients, dans les trois jours, de toute atteinte grave à la sécurité des données;

- la suppression des données si un utilisateur le demande;

- l’octroi aux utilisateurs de l’accès aux données qui les concernent (et du droit de les transférer).

Et si l’entreprise ne respecte pas la loi? Elle s’expose à une amende correspondant à 4 % de ses ventes partout dans le monde, à concurrence de 20 M€ (30 M CAD).

Les entreprises, grandes ou petites, doivent parer au risque de cyberattaque ou de défaillance.

Les technologies de l’information sont si importantes pour de très nombreux volets de votre entreprise qu’une brèche ou un virus peut être catastrophique. Et ce ne sont pas que le matériel et les logiciels qui peuvent en pâtir. L’infrastructure d’information mondiale qui nous entoure en permanence exige une surveillance et une gestion de tous les instants. Que faut-il donc savoir à ce sujet?

- Les menaces varient

Votre entreprise peut peut-être survivre 48 heures sans courriel, mais comment peut-elle se relever de la publication de données confidentielles sur ses clients? Il est important de définir les cyberrisques et de les hiérarchiser selon les conséquences qu’ils peuvent avoir sur votre entreprise. - Attention aux ouï-dire

Est-ce qu’un logiciel infonuagique est aussi risqué que ce qu’un fournisseur indépendant veut vous faire croire? Faites vos recherches avant de décider ce qui constitue réellement un risque, ou avant d’ignorer une menace que vous ne comprenez pas bien. - Gare aux effets dominos

Que se passe-t-il si un maillon essentiel de votre chaîne d’approvisionnement est frappé par une cyberattaque, une brèche ou une défaillance? Votre plan de cybersécurité doit inclure les problèmes externes qui pourraient avoir des incidences directes sur vous. - Il ne faut pas négliger les médias sociaux

Comment gérez-vous votre présence sur les médias sociaux? Votre entreprise devrait faire parler d’elle sur Twitter uniquement si vous le voulez. Les entreprises devraient toutes avoir une politique sur les médias sociaux et des professionnels pour s’occuper de ce coin potentiellement dommageable du cyberespace. - Protéger sa marque

Est-ce que des éléments de propriété intellectuelle ou des secrets commerciaux se font voler ou sont utilisés sans votre permission? Une assurance peut vous aider à compenser les coûts liés à la dévaluation de votre propriété intellectuelle. Protégez-vous à tout le moins contre les types de cyberattaque qui représentent le plus grand risque pour votre entreprise.

« La cybersécurité n’a pas besoin de coûter cher pour être efficace : elle doit seulement être bien pensée. Votre entreprise aura beau investir massivement dans son infrastructure de TI et être un exemple de conformité, ce n’est pas une garantie de sécurité. Il y aura toujours le facteur humain – et les humains sont faciles à duper. La meilleure stratégie passe donc par la formation et la prévention continues.

Il est aussi important de demander régulièrement des vérifications externes, c’est-à-dire d’engager une société de cybersécurité qui essaiera de pénétrer dans votre environnement et vous dira exactement ce qui pourrait arriver. Chaque dollar que vous dépensez en prévention vous en économise douze en réparation d’une brèche. Mettez donc de l’ordre dans vos affaires et mettez un plan en place. Et si une attaque survient, ne paniquez pas et n’essayez pas de résoudre le problème par vous-même. Vous compliquerez la tâche du cyberexpert chargé de trouver la brèche et de la colmater. »

-Daniel Tobok, président et chef de la direction, Cytelligence

Expert de renommée internationale en cybersécurité et en enquête numérique

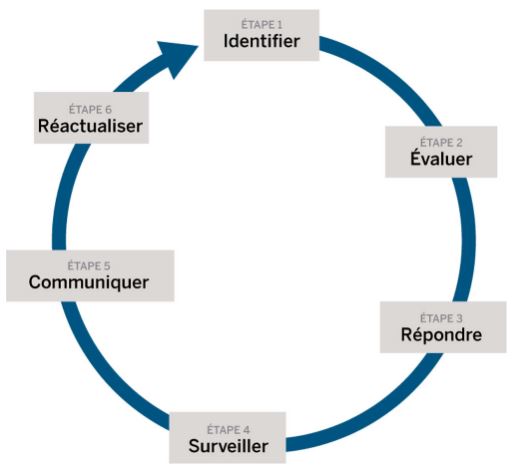

En adoptant la bonne approche, votre entreprise pourra gérer le cyberrisque aussi efficacement que les autres types de risques. Augmentez votre efficacité en suivant les six étapes suivantes :

ÉTAPE 1 :

IDENTIFIEZ les actifs informatiques et informationnels les plus vitaux pour l’entreprise. Travaillez avec les cadres supérieurs pour vous assurer qu’ils comprennent bien le cyberrisque et font ce qu’il faut, en tout temps, pour l’atténuer. Accordez du temps à votre équipe pour qu’elle puisse chercher les problèmes qui rendent l’entreprise vulnérable aux attaques ou aux défaillances.

ÉTAPE 2 :

ÉVALUEZ les faiblesses. Engagez une société de cybersécurité pour qu’elle vérifie vos systèmes et votre infrastructure. En fonction de son diagnostic, établissez des priorités pour renforcer votre sécurité informatique. Suffit-il de faire quelques modifications, ou devez-vous revoir complètement vos systèmes d’information, votre formation et vos politiques?

ÉTAPE 3 :

RÉAGISSEZ rapidement à tous les cyberrisques. Concevez et mettez en place un plan de cybersécurité qui protégera la réputation de l’entreprise, ses données et sa propriété intellectuelle. Pensez aussi aux torts qu’une cyberattaque peut causer à vos clients et à vos partenaires sur la chaîne d’approvisionnement. Engagez du personnel (ou une firme de cybersécurité) pour vous guider. Enfin, présentez votre plan de réponse aux cadres supérieurs.

ÉTAPE 4 :

SURVEILLEZ les cybermenaces et revoyez votre plan de sécurité informatique aussi souvent que s’il s’agissait de vos bénéfices trimestriels. Oui, c’est important à ce point.

ÉTAPE 5 :

FAITES CONNAÎTRE à toute l’organisation les conséquences que peuvent avoir les cyberrisques. Veillez à ce que les décideurs demeurent toujours au fait des cyberrisques existants et potentiels, et montez un programme de formation et de prévention pour bien expliquer aux employés quels sont les cyberrisques et ce qu’ils peuvent faire pour assurer la sécurité de l’entreprise.

ÉTAPE 6 :

METTEZ À JOUR les protocoles de réponse chaque fois que vous les testez. Révisez votre plan de cybersécurité aussi souvent que nécessaire, et assez fréquemment pour pouvoir détecter et gérer les nouveaux risques. Enfin, l’adaptation doit devenir une habitude.

Surveillance des cyberrisques

- Qui dans l’entreprise est chargé de la gestion du cyberrisque?

- Quel membre de la haute direction est le grand responsable? Qui est chargé de lui relayer l’information?

- Le cyberrisque fait-il partie intégrante du cadre de référence pour la gestion des risques de l’entreprise?

- Connaissez-vous et appliquez-vous les lois sur la protection de la vie privée et des données?

- L’entreprise investit-elle autant qu’elle le devrait pour atténuer le cyberrisque?

Conséquences de cyberrisques

- Quelles conséquences une attaque aurait-elle sur la réputation de votre entreprise? La valeur de marché? Votre compétitivité? Votre responsabilité?

- Quelles attentes vos clients ont-ils envers vous relativement à la protection de leurs données personnelles? Quelles sont vos obligations légales?

- Y a-t-il sur votre chaîne d’approvisionnement des partenaires qui présentent un cyberrisque devant être atténué?

- Vos systèmes de TI bénéficient-ils tous d’un bon niveau de sécurité?

Réponse de l’entreprise

- Avez-vous un plan de réponse aux incidents de sécurité informatique? Votre entreprise l’a-t-elle testé et validé?

- Avez-vous engagé une firme de cybersécurité pour qu’elle pénètre dans votre environnement et teste les points faibles?

- Qui est chargé de sensibiliser l’entreprise aux cyberattaques et aux brèches?

- Avez-vous des systèmes vous permettant de réagir aux rançongiciels et aux autres formes d’attaque? Faites-vous régulièrement des sauvegardes sur un disque dur?

- Avez-vous des systèmes en place pour gérer les conséquences d’une cyberattaque (mise en place d’infolignes pour les clients, communication des développements sur les médias sociaux)?

- Avez-vous une assurance contre les cyberrisques pour vous aider à couvrir les coûts d’un incident?

Formation et sensibilisation

- Votre entreprise a-t-elle un plan pour renseigner les employés au sujet du cyberrisque?

- Avez-vous un programme de sensibilisation pour que vos employés connaissent les risques émergents et demeurent à l’affût des maliciels, des tentatives d’hameçonnage et des autres types d’attaques courantes?

- Qui reçoit la formation sur la cybersécurité en vue de préparer les réponses de votre entreprise? À quelle fréquence la formation est-elle améliorée et redonnée?

Les ressources complémentaires suivantes peuvent vous aider à parer au cyberrisque.

- La série de trois articles d’EDC sur la gestion des cyberrisques contient d’excellentes informations qui vous aideront à vous protéger contre le cyberrisque et à l’atténuer.

- L’étude comparative Cost of Data Breach Study: Global Overview, réalisée par Ponemon en 2017, vous fait comprendre les coûts qu’une atteinte à la sécurité des données peut engendrer pour une entreprise.

- Le Canadian Underwriter Underwriter propose un résumé des changements de 2018 à la législation sur la protection de la vie privée dans son article de blogue Digital Privacy Act Changes are Coming: Are You Prepared?

- Sur sa page Web Réforme des règles de l’UE en matière de protection des données 2018, la Commission européenne révèle tout ce que les entreprises doivent savoir sur le nouveau RGPD et sur son application.

- Le Manuel sur les cyberrisques 2018 de MMC présente les cybermenaces naissantes ou en évolution, et procure de l’information sur les tendances réglementaires dans le monde et l’amélioration de la cyberrésilience.